Swisscom, der führende Telekommunikations- und Technologieanbieter in der Schweiz nutzt seit 2015 IoT Inspector, den europäischen Marktführer für IoT Sicherheitsanalysen aus Bad Homburg. Das deutsche Unternehmen bietet eine Web Interface basierte Lösung an, die es seinen Kunden ermöglicht, mit wenigen Klicks ihre IoT-Ausrüstung auf versteckte Probleme zu untersuchen. Der Dienstleister erspart seinem Kunden so mindestens 350 000 Euro bei jedem Rollout oder Update.

Inhaltsverzeichnis: Das erwartet Sie im Artikel

IoT Inspector: Sicherheit für Millionen Kunden

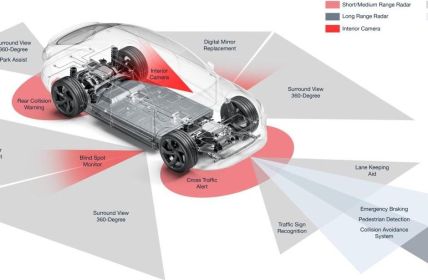

Swisscom mit seinen ca. 20 000 Angestellten und einem jährlichen Umsatz von über 10 Milliarden Euro betreut etwa zwei Millionen IoT-fähige Geräte für andere Firmen. Dabei prüft der Konzern mit dem IoT Inspector nicht nur jede dieser Firmwaren, sondern auch jedes Update und jede Markteinführung vor Implementierung auf mögliche Schwachstellen. Jede noch so kleine Lücke in Hotspots, Repeatern und Routern würde für seine Kunden nicht nur massive Sicherheitsgefahren bedeuten. Bei Bekanntwerden derartiger Versäumnisse könnte auch das gesamte Swisscom Image Schaden erleiden.

IoT Inspector: Auf der Suche nach jahrealten Sicherheitslücken

Vielen Nutzern von IoT-Technologie ist nicht klar, dass auch neueste Geräte auf zutiefst unsicherer Soft- und Hardware fußen können. Jahrelang bekannte Probleme in basalen Systemen werden entweder gar nicht, unzureichend oder als noch größere Probleme gepatched. Erstausrüster auch OEMs genannt, verbauen bei so ziemlich jeder IT, Komponenten von einer Vielzahl von Anbietern. Deren Equipment wird in den seltensten Fällen kontinuierlich auf Schwachstellen geprüft. Anbieter wie Cisco, DD-WRT oder Linksys integrieren beispielsweise noch immer unsichere Bestandteile von Broadcom, obwohl seit 2011 deren Problem bekannt ist und für das ein Sicherheitspatch längst vorhanden ist.

IoT-Schwachstellen in nur Tagen ausgenutzt

Was für problematische Folgen das nach sich ziehen kann, zeigt die Realtek-Schwachstelle. Nur zwei Tage nachdem eine Sicherheitslücke in einem ihrer Systeme bekannt wurde, vermeldeten Analysten bereits den Einbau dieser Andockstelle in einem Darknet Bot Netzwerk. Damit könnten auf einen Schlag 65 Anbieter von Produkten, die auf diesem Realtek Chipsatz und Hardwarebaukasten basieren in das kriminelle Netzwerk integriert werden.

Dieser Fall ist aber nur einer von vielen, die sich in eine Abfolge gleichartiger Vorfälle einreihen. In mindestens einem Dutzend weiterer Vorkommnisse wurden vergleichbare Sicherheitslücken ausgenutzt, um Schadware zu verbreiten. Die Spammer sind zwar laut Experten selten in der Lage eigene Exploits für diese Schwachstellen zu bauen. Aber sie müssen dafür meist nur wenige Tage auf Machbarkeitsstudien (Proof-of-Concept, PoC) mit Prototypen von Konkurrenten warten, um sie dann in ihre Netze einbauen zu können. Die einzige Hoffnung, die Betroffenen dann vielleicht noch bleiben könnte, ist die, dass die Angreifer noch nicht genau wissen, wieviel Schaden sie wo mit der gefundenen Fehlfunktion anrichten können.

Lieferkettencheck mit dem IoT Inspector

Die Entwickler von IoT Inspector mahnen deshalb seit längerem an, dass man sich bei dem Erwerb und der Installation von neuer Hard- und Software nie blind auf die Herstellerangaben verlassen sollte. Man müsse immer damit rechnen, dass sich tief in Quellcodes und Hardwarestrukturen ungelöste Probleme verbergen könnten. Diese böten kundigen und versierten Angreifern immer öfter Einfallstore für Manipulationen von Einstellungen, Diebstahl von Daten oder sogar Erpressungs- und Zerstörungspotential. Die Analysen fordern daher die Etablierung einer Supply Chain Security bei Produzenten und Lieferanten von IoT-Lösungen in Form von sicheren Produktkreisläufen und regelmäßigen tiefgehenden Codekontrollen.