RFID-Technologie einfach erklärt

RFID-FrequenzenArten der RFID-SystemeRFID-ChipsReichweitenISO-NormenModulationsverfahrenKodierungsverfahrenBulk-ErkennungBeispiele für AnwendungenAntennenRFID-Blocker

RFID-Technologie

Die Funktionsweise von RFID-Transpondern gemäß ISO 18000-1 ff. beginnt mit dem Lesegerät, das ein elektromagnetisches Wechselfeld erzeugt. Der Transponder antwortet darauf, indem er Energie aus dem Feld aufnimmt und sie für die Kommunikation mit seinem Mikrochip nutzt. Dieser decodiert die Befehle des Lesegeräts und moduliert die Antwort zurück in das Feld, wodurch Informationen wie Seriennummern oder Objektdaten übertragen werden. Die Frequenzbereiche der Tags reichen von Langwelle bis hin zu SHF, wobei HF-Tags Lastmodulation verwenden und UHF-Tags modulierte Rückstreuung nutzen, um Daten zu übertragen.

Die Kopplung zwischen Lesegerät und Transponder erfolgt mittels magnetischer Wechselfelder oder hochfrequenter Radiowellen. Aktive Transponder mit eigener Stromversorgung ermöglichen größere Reichweiten, sind jedoch kostenintensiver. Die Lesegeräte steuern den Lesevorgang und integrieren eine RFID-Middleware für die Anbindung an weitere EDV-Systeme. Diese Technologie verspricht eine effiziente und kostengünstige Identifikation und Lokalisierung in verschiedenen Anwendungsgebieten.

Frequenzen

RFID-Systeme verwenden verschiedene Frequenzen, darunter LF, HF, UHF und Mikrowellen, um Transponder zu aktivieren und Daten drahtlos zu übertragen. Die Wahl der Frequenz hängt von der Anwendung und der benötigten Reichweite ab.

| Frequenzband | Frequenzen | Typische Anwendung/Branche | Typische maximale Reichweite |

|---|---|---|---|

| Langwelle (LF) | 125 kHz, 134 kHz, 250 kHz | Identifizierung von Tieren und Auslesen von Gegenständen mit einem sehr hohen Wasseranteil | 50 cm, passive Tags |

| Mittelwelle (MF, MW) | 375 kHz, 500 kHz, 625 kHz, 750 kHz, 875 kHz | 50 cm, passive Tags | |

| Kurzwelle (HF) | 13,56 MHz | Systeme für die Zugangskontrolle | |

| Dezimeterwelle (UHF) | 865–869 MHz (europäische Frequenzen) bzw. 950 MHz (US-amerikanische und asiatische Frequenzbänder) | Identifizieren von Paletten im Lager und Logistikbereich | 3 bis 6 m, passive Tags |

| Mikrowelle (SHF) | 2,45 GHz und 5,8 GHz | Identifizierung von Fahrzeugen | 10 m, aktive Tags |

Regional variieren die zugewiesenen Frequenzbereiche für LF- und UHF-RFID-Tags in Asien, Europa und Amerika gemäß den Koordinierungsrichtlinien der Internationalen Fernmeldeunion (ITU).

RFID-Systeme

RFID-Systeme unterscheiden sich in ihrer Komplexität und ihrem Funktionsumfang.

Basisfunktionen und Mindestmerkmale von RFID-Systemen

- Ein Nummernsystem für RFID-Tags und die zu kennzeichnenden Gegenstände gewährleistet die eindeutige Identifizierung.

- Eine detaillierte Verfahrensbeschreibung für Kennzeichnen, Beschreiben und Lesen der Kennzeichen sichert einen reibungslosen Ablauf.

- Das RFID-Tag, angebracht an Gegenständen oder Lebewesen, liefert elektronisch und berührungslos Informationen zur Seriennummer.

- Das entsprechende RFID-Lesegerät ermöglicht das Auslesen der Daten.

Diese Merkmale sind unverzichtbar für ein effizientes RFID-System.

Optionale Zusatzfunktionen

RFID-Tags bieten ein breites Spektrum an Funktionalitäten für diverse Anwendungen.

- Sie können dauerhaft deaktiviert werden mittels eines "kill codes" oder durch ein externes Magnetfeld.

- Einige Tags erlauben eine einmalige Beschreibung von Daten, während andere mehrfaches Schreiben unterstützen.

- Darüber hinaus sind Tags in der Lage, Kollisionen zu vermeiden: sie wissen, wann sie warten oder Anfragen beantworten müssen.

- Manche Tags können Sicherheitsprotokolle einzurichten, einschließlich der Anforderung eines geheimen Passworts für die Kommunikation und arbeiten oft sogar verschlüsselt.

RFID-Chips

RFID-Chips unterscheiden sich unter anderem in ihrer Speicherkapazität und danach, ob sie einfach oder mehrfach beschreibbar sind.

-

Speicherkapazität

Die Kapazität des beschreibbaren Speichers eines RFID-Chips variiert je nach Anwendung und Hersteller. Sie reicht von wenigen Bit bis zu mehreren KBytes. Einige Transponder haben eine 1-Bit-Kapazität, die beispielsweise in Warensicherungsetiketten verwendet wird, um lediglich die Unterscheidung zwischen "da" oder "nicht da" zu ermöglichen.

-

Beschreibbarkeit

RFID-Transponder nutzen unterschiedliche Speichertechnologien. Zu den nicht-flüchtigen Speichern gehören EEPROM und FRAM. Sie behalten die Daten auch ohne Stromversorgung bei und eignen sich daher für induktiv versorgte RFID-Systeme. Flüchtige Speicher wie SRAM benötigen dauerhafte Stromversorgung, um Daten zu speichern.

-

Die ID im RFID-Chip

Transponder werden entweder mit einer eindeutigen laufenden Zahl als inhärente Identität oder mit nicht einmaligen Daten wie Chargennummern bei ihrer Applikation versehen. Moderne Tags bieten die Möglichkeit, den Datensatz nachträglich zu modifizieren oder zusätzliche Informationen hinzuzufügen. Diese Flexibilität ermöglicht eine anpassungsfähige Nutzung in verschiedenen Anwendungsbereichen.

Tabelle: RFID-Chips verschiedener Hersteller

| Name | Hersteller | Frequenz | Speicher | Read / write | UID | Reichweite | Kompatibilität | Standards |

|---|---|---|---|---|---|---|---|---|

| TK4100 | - | 125KHz | 64 bit = 8 Byte | read only | 5 Byte | bis zu 5cm | EM4100, EM4102, EM4200 | ISO 11785 |

| EM4200 | EM Microelectronic | 125KHz | 64 bit = 8 Byte | read only | 5 Byte | bis zu 5cm | EM4100, EM4102, TK4100 | ISO 11785 |

| HITAG 1 | NXP | 125KHz | 2048 Bit = 256 Byte | read/write | 4 Byte | bis zu 70cm | - | ISO 18000 |

| HITAG 2 | Philips | 125KHz | 256 Bit = 32 Byte | read/write | 4 Byte | bis zu 70cm | - | ISO11784/85 |

| HITAG S | NXP | 125KHz | 256 Bit = 32 Byte oder 2048 Bit = 256 Byte | read/write | 4 Byte | bis zu 70cm | - | ISO 14223, 11784/85, 18000-2 |

| MIFARE Classic 1K 4 Byte | NXP | 13,56MHz | 8192 Bit = 1024 Byte | read/write | 4 Byte Non-UID | bis zu 10cm | Fudan F08, teilweise Mifare Classic 1k 7 Byte | ISO/IEC 14443 |

| MIFARE Classic 1K 7 Byte | NXP | 13,56MHz | 8192 Bit = 1024 Byte | read/write | 7 Byte | bis zu 10cm | Fudan F08, teilweise Mifare Classic 1k 4 Byte | ISO/IEC 14443 |

| MIFARE Classic 4K | NXP | 13,56MHz | 32768 Bit = 4096 Byte | read/write | 4 Byte Non-UID | bis zu 10cm | Fudan S70 | ISO/IEC 14443 Type A |

| MIFARE Ultralight EV1 | NXP | 13,56MHz | 1024 Bit= 128 Byte | read/write | 7 Byte | bis zu 10cm | - | ISO/IEC 14443 Type A |

| MIFARE Ultralight C | NXP | 13,56MHz | 512 Bit= 64 Byte | read/write | 7 Byte | bis zu 10cm | - | ISO/IEC 14443 Type A |

| MIFARE DESFire EV1 2K | NXP | 13,56MHz | 16384 Bit = 2048 Byte | read/write | 7 Byte | bis zu 10cm | MIFARE DESFire EV1 4K & 8K | ISO/IEC 14443 Type A |

| MIFARE DESFire EV1 4K | NXP | 13,56MHz | 32768 Bit = 4096 Byte | read/write | 7 Byte | bis zu 10cm | MIFARE DESFire EV1 8K | ISO/IEC 14443 Type A |

| MIFARE DESFire EV1 8K | NXP | 13,56MHz | 65536 Bit = 8192 Byte | read/write | 7 Byte | bis zu 10cm | - | ISO/IEC 14443 Type A |

| MIFARE DESFire EV2 2K | NXP | 13,56MHz | 16384 Bit = 2048 Byte | read/write | 7 Byte | bis zu 10cm | MIFARE DESFire D20/EV1/EV2 4K & 8K | ISO/IEC 14443 Type A |

| MIFARE DESFire EV2 4K | NXP | 13,56MHz | 32768 Bit = 4096 Byte | read/write | 7 Byte | bis zu 10cm | MIFARE DESFire D40/EV1/EV2 8K | ISO/IEC 14443 Type A |

| MIFARE DESFire EV2 8K | NXP | 13,56MHz | 65536 Bit = 8192 Byte | read/write | 7 Byte | bis zu 10cm | MIFARE DESFire D80/EV1 8K | ISO/IEC 14443 Type A |

| Quelle: Eigene Recherchen, eine Auswahl | ||||||||

Gültige ISO-Normen für RFID-Chips und Anwendungen

Für einen reibungslosen, weltweiten Einsatz von RFID-Systemen ist Interoperabilität entscheidend. Internationale Standards, entwickelt von Organisationen wie EPC Global und der ISO, harmonisieren Funkfrequenzen, Datenformate und elektromagnetische Verträglichkeit, um länder- und unternehmensübergreifende Zusammenarbeit zu gewährleisten.

-

EPC: Der RFID-Standard für Retail/Handel

Der Electronic Product Code (EPC) ermöglicht die eindeutige Identifikation von Produkten durch individuelle Codes, die

- Hersteller,

- Objektklasse und

- Seriennummer

angeben. Die Norm EPC Gen 2 verbessert die Effizienz und weltweite Kompatibilität von Lesegeräten und Transpondern durch vielfältige Codierungsarten und doppelte Lesegeschwindigkeit.

-

Item Management

Die ISO 18000 regelt die Spezifikationen von Luftschnittstellen für verschiedene RFID-Frequenzbänder. Sie ermöglicht reibungslose Produktidentifikation und verbessert das Item Management in verschiedenen Branchen.

-

Finanzinstitute, Hotels, Nahverkehr

ISO 14443 und ISO 15693 ermöglichen den Einsatz von RFID in kontaktlosen Chipkarten für Zutrittskontrollen, Identifikationssystemen und kontaktlosem Bezahlen. Dies können Tickets im Nahverkehr sein, aber auch Ausweise oder die elektronische Geldbörse bei Finanzdienstleistungen, im Gastgewerbe und im öffentlichen Verkehr.

-

Textilindustrie

Die ISO VDI 4472-2 standardisiert den Einsatz von RFID in der textilen Kette. Diese Technologie optimiert die Produktverfolgung und das Management von Textilien entlang der gesamten Lieferkette.

-

Landwirtschaft

Die ISO 11784 ermöglicht den Einsatz von RFID in der Tieridentifikation. Dadurch wird die Rückverfolgbarkeit von Tieren verbessert und trägt zur Effizienz und Sicherheit in der Landwirtschaft bei.

-

Logistik

Die ISO 17363 regelt den Einsatz von RFID bei Frachtcontainern. Diese Technologie verbessert die Verfolgung und Verwaltung von Gütern und Ladungsträgern in der Logistikbranche.

Reichweiten und Beispiele für typische Anwendungen von RFID-Chips

Folgende Einteilung der RFID-Reichweite in Bereiche gibt es. Die jeweils gültigen ISO-Normen sind in der Tabelle den Reichweiten-Bereichen zugeordnet.

| Reichweiten-Bereich (englische Bezeichnung) | Reichweite in Zentimetern | ISO-Normen |

|---|---|---|

| Close coupling | 0 bis 1 cm | ISO 10536 |

| Remote coupling (auch proximity coupling) | 0 bis 10 cm | ISO 14443, ISO 18000-3 |

| Remote coupling (auch vicinity coupling) | 0 bis 100 cm | ISO 15693, ISO 18000-3 |

| Long range coupling | über 100 cm | ISO 18000-4, ISO 18000-5, ISO 18000-7 |

RFID-Modulationsverfahren

Die verschiedenen Modulationsverfahren werden in je nach Entfernung zwischen RFID-Tag und Lesegerät eingesetzt. Die Verfahren bieten unterschiedliche Möglichkeiten der Datenübermittlung zwischen Tag und Lesegrät.

| Verfahren | Kürzel | Beschreibung |

|---|---|---|

| Amplitude Shift Keying | ASK | Amplitude Shift Keying (ASK) ist das Modulationsverfahren in der RFID-Technologie, bei dem die Amplitude des Trägersignals variiert wird, um digitale Daten zu übertragen. Eine hohe Amplitude repräsentiert eine logische "1", während eine niedrige Amplitude eine logische "0" darstellt. Es findet Anwendung beim Remote coupling (proximity bis 10 cm, und vicinity coupling bis 1 m). |

| Frequency Shift Keying | FSK, 2 FSK | Frequency Shift Keying (FSK) ist das Modulationsverfahren bei RFID, bei dem die Trägerfrequenz zwischen zwei oder mehreren diskreten Frequenzen wechselt. Diese Frequenzänderungen repräsentieren digitale Datenbits, wodurch Informationen übertragen werden. FSK wird häufig zur Datenübertragung in RFID-Systemen verwendet.Es findet Anwendung beim Remote coupling 8vicinity coupling bis 1 m). |

| Phase Shift Keying | PSK, 2 PSK | Phase Shift Keying (PSK) ist das Modulationsverfahren in der digitalen Kommunikation, bei dem die Phase eines Trägersignals geändert wird, um Daten zu übertragen. Jede Phasenänderung repräsentiert dabei eine bestimmte Bitkombination, wodurch eine effiziente Datenübertragung ermöglicht wird. PSK wird beim close coupling (Entfernung bis 1 cm) verwendet. |

| Phasenjittermodulation | PJM | Phasenjittermodulation (PJM) variiert die Phase der Trägerwelle, um Daten zu codieren. Durch zufällige Änderungen der Phasenlage wird eine hohe Datensicherheit erreicht. Typischerweise wird PJM in RFID-Systemen für mittlere bis lange Lesedistanzen eingesetzt, wie in Logistik- und Inventarmanagementanwendungen. Phasenjittermodulation wird in RFID-Systemen verwendet, wenn eine große Anzahl von RFIDs nahezu gleichzeitig in räumlicher Nähe ausgelesen werden müssen. |

| On-Off Keying | OOK | On-Off Keying (OOK) ist das Modulationsverfahren in der RFID-Technologie, bei dem die Information durch das An- und Ausschalten des Trägersignals übertragen wird. Ein logisches "1"-Bit wird durch das Vorhandensein eines Trägersignals dargestellt, während ein logisches "0"-Bit durch die Abwesenheit des Trägersignals dargestellt wird. Typischerweise wird OOK in RFID-Systemen für kurze bis mittlere Entfernungen eingesetzt, beispielsweise für Zugangskontrollen oder Inventarmanagement in einem Bereich von wenigen Zentimetern bis zu mehreren Metern. |

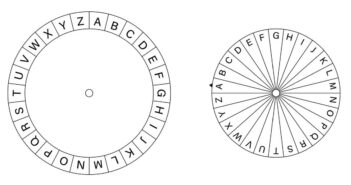

Kodierungsverfahren zur Leitungscodierung

Bei RFID wird die Leitungscodierung verwendet, um

- die Integrität der Datenübertragung sicherzustellen und

- Fehler zu erkennen bzw. zu

- Fehler zu korrigieren,

da RFID-Systeme oft in Umgebungen mit vielen Störungen eingesetzt werden, in denen Fehler auftreten können, die die Datenübertragung beeinträchtigen könnten.

Leitungscodierung, auch bekannt als "Encoding", bestimmt die Umwandlung digitaler Daten für die optimale Anpassung an die Eigenschaften des Übertragungskanals, wie beispielsweise Funkstrecken, zwischen Sender und Empfänger. Gängige Kanalcodierungsverfahren im RFID-Bereich sind:

| Verfahren | Beschreibung |

|---|---|

| Biphase-Mark-Code | Der differentielle Manchester-Code, auch bekannt als Conditioned Diphase, ist ein Leitungscode zur Übertragung von Bitfolgen als Digitalsignal. Wie der Manchester-Code selbst ist er DC-frei und enthält pro Bitperiode mindestens eine Flanke für die Taktrückgewinnung. Zusätzlich ist er unempfindlich gegen Verpolung aufgrund der Differenzcodierung. Es gibt zwei Varianten des differentiellen Manchester-Codes: Biphase-Mark (BP-M oder auch Manchester I genannt), bei dem eine logische 1 durch das Vorhandensein einer zweiten Flanke codiert wird. Biphase-Space (BP-S), bei dem eine logische 1 durch das Fehlen einer zweiten Flanke codiert wird. |

| Pulsphasenmodulationen | Pulsphasenmodulation (PPM) ist eine Modulationsart für zeitdiskrete Signale, bei der Pulse relativ zur Phase eines konstanten Referenztaktes verschoben werden, um das ursprüngliche Signal zu repräsentieren. Periodendauer, Tastgrad und Amplitude bleiben konstant. Da der Referenztakt nicht übertragen wird, muss er im Empfänger rekonstruiert werden, um die zeitliche Verschiebung korrekt zu interpretieren. In jüngerer Zeit wurde PPM aufgrund ihrer Verwendung im Ultrabreitbandfunk bedeutend. |

| Manchester-Code | Der Manchester-Code, auch bekannt als Phase Encoding (PE) oder Richtungstaktschrift, ist ein Leitungscode, der das Taktsignal während der Kodierung integriert. Hierbei wird die binäre Phasenlage eines Rechtecksignals (0° oder 180°) durch eine Bitfolge bestimmt. Dieser Code ist eine Form der binären Phasenumtastung (binary phase-shift keying) und wird in verschiedenen Anwendungen eingesetzt, wie z. B. beim AS-Interface, in 10-Mbit/s-Ethernet nach IEEE 802.3 und als Sicherheitsmerkmal im Wasserzeichen der Eurobanknoten. |

| Miller-Code | Die digitale Frequenzmodulation, auch FM genannt und nach John Milton Miller als Miller-Code bekannt, ist eine digitale Modulation und Leitungscodierung. Im Gegensatz zur analogen Frequenzmodulation erzeugt sie keine kontinuierliche Signaländerung, sondern eine zeitdiskrete digitale Bitfolge. Sie findet Anwendung bei magnetischen Datenträgern wie Disketten für die Datenaufzeichnung. Die Abgrenzung zwischen Modulation und Leitungscodierung ist in diesem Bereich oft unscharf, weshalb dieses Verfahren sowohl als Modulationsform als auch als Art der Leitungscodierung betrachtet wird. |

| SAW-Effekte | SAW-Tags sind Transponder, die auf der SAW-Technologie basieren und den Surface Acoustic Wave (SAW)-Effekt nutzen. Hierbei werden schwache Mikrowellensignale in Ultraschallsignale umgewandelt. Diese Signale laufen über die Oberfläche eines piezoelektrischen Kristalls und werden an Markierungen reflektiert. |

RFID-Bulk-Erkennung und das Problem der Anti-Collision

Eine besondere Herausforderung an die RFID-Lesegeräte stellen große Mengen gleichzeitig bereitstehender RFID-Tags. Zielsetzung ist hierbei stets die funktechnische Vereinzelung oder Singulation der RFID-Tags. Trotz aller Innovationen besteht dieses Problem von Beginn der RFID-Technologie an und wurde bis heute nicht gelöst.

RFID-Tags allein können nicht mitteilen, wie viele Objekte, Tags und gelesene Kennzeichen für den erfolgreichen Lesevorgang erforderlich sind. Bulk-Erkennungseinrichtungen für eine vollständige Erfassung sind bisher nicht bekannt. Es gibt eine einzige sichere Methode für eine maximale Erkennungsquote von großen Mengen (Bulk) an RFID-Tags: Ohne Anti-Kollisionsverfahren und Stummschaltung ist dies

- die geometrische Vereinzelung außerhalb des Lesebereichs und

- die Beschränkung auf jeweils ein Tag im Lesebereich.

Multi-Zugangsverfahren

RFID-Multi-Zugangsverfahren sind ein Ansatz um den Signalzugang zum Lesegerät zu steuern und so die Zahl der verarbeitbaren Signale (erkannten RFID-Chips) zu erhöhen.

-

Space Division Multiple Access (SDMA): Bei diesem Verfahren werden die RFID-Lesegeräte so angeordnet (Abstände, Reichweite, Antennenart und Positionierung), dass sie sich nicht überlappen. Dadurch können sie gleichzeitig kommunizieren, ohne sich zu stören.

-

Frequency Division Multiple Access (FDMA): FDMA weist verschiedenen RFID-Lesegeräten unterschiedliche Frequenzbereiche zu, damit sie gleichzeitig arbeiten können, ohne sich zu stören. Jedes Lesegerät kommuniziert über eine eigene Frequenz.

-

Code Division Multiple Access (CDMA): CDMA, oder Code Division Multiple Access, ist ein Multiplexverfahren, das mehrere Datenströme simultan über denselben Frequenzbereich überträgt. Durch die Nutzung spezieller Spreizcodes zur Frequenzspreizung und durch die Nutzung einer größeren Bandbreite als benötigt, wird das Ziel erreicht.

-

Time Division Multiple Access (TDMA): Bei TDMA teilen sich mehrere RFID-Lesegeräte denselben Frequenzbereich, aber sie übertragen ihre Daten in verschiedenen Zeitschlitzen. Jedes Lesegerät sendet seine Daten nur während seines zugewiesenen Zeitfensters.

Antikollisionsverfahren

Antikollisionsverfahren verhindern Datenkollisionen, wenn mehrere Transponder gleichzeitig vom Lesegerät erfasst werden. Durch intelligente Techniken wie Anti-Kollisions-Algorithmen werden Konflikte gelöst und eine reibungslose Identifikation gewährleistet.

-

Aloha-Verfahren: Tags senden ihre Daten unabhängig voneinander und warten auf eine Bestätigung vom Lesegerät. Die Leistung variiert je nach Implementierung, kann aber typischerweise Hunderte bis Tausende von Tags pro Sekunde (Tags/s) erreichen.

-

Slotted Aloha: Ähnlich wie Aloha, aber die Übertragungszeit ist in Zeitslots unterteilt, um Kollisionen zu reduzieren. Die Leistung liegt typischerweise zwischen Hunderten und Tausenden von Tags/s.

-

Tree Walking Algorithmus: Tags werden hierarchisch abgefragt, wodurch Kollisionen minimiert werden. Die Leistung kann je nach Anzahl der Tags und der Struktur des Baums variieren, typischerweise jedoch im Bereich von Hunderten bis Tausenden von Tags/s.

-

Dynamic Framed Slotted Aloha (DFSA): Dies ist eine Weiterentwicklung des Slotted Aloha, bei dem die Framelänge dynamisch an die Anzahl der Tags angepasst wird. Die Leistung kann je nach Implementierung Hunderte bis Tausende von Tags/s erreichen.

Typische Beispiele für RFID-Anwendungen

Berührungsloses Erfassen von Daten ohne direkten Sichtkontakt ermöglicht effiziente Identifikation von Objekten. RFID findet in verschiedenen Branchen Anwendung, von Fahrzeugidentifikation bis zur Identifizierung von Personen und Tieren.

Beispiel einer RFID-Anwendung: Elektronische Bauzustandsdokumentation Automobilindustrie (Foto: AdobeStock - jeson 222131875)

Die Elektronische Bauzustandsdokumentation in der Automobilindustrie

RFID-basierte Verfahren in der Automobilindustrie ermöglichen eine lückenlose Verfolgung und Dokumentation des Bauzustandes von Fahrzeugen, indem RFID-Tags Bauteile eindeutig identifizieren. Vorteile sind:

- Effizienzsteigerung: Durchgängige Identifizierung optimiert Prozesse.

- Transparenz: Verfolgung verbessert die Qualitätssicherung.

- Flexibilität: Technische Konzepte ermöglichen Kennzeichnung selbst bei Metallteilen.

RFID Beispiel einer Anwendung Echtheitsmerkmale schützen Banknoten und Bezahlkarten (Foto: AdobeStock - Digital GFX 699647368)

RFID-Echtheitsmerkmale schützen Banknoten und Bezahlkarten

Die Europäische Zentralbank verhandelte 2003 mit Hitachi über RFID-Transponder in Euro-Banknoten. Der winzige μ-Chip speichert eine 38-stellige Ziffer und soll Fälschungen verhindern. Vorteile des Verfahrens:

- Verbesserter Fälschungsschutz

- Potenziell schnellere Identifizierung von Banknoten

- Erhöhte Sicherheit beim Geldumlauf

RFID Beispiel einer Anwendung: Waren- und Bestandsmanagement in Unternehmen (Foto: AdobeStock - JpegPhotographer 558216238)

RFID optimiert das Waren- und Bestandsmanagement in Unternehmen

RFID wird in Bibliotheken für Medienverbuchung und Sicherheit eingesetzt, wie bei bekannten Installationen in München, Hamburg und Wien. Die RFID-Technologie ermöglicht

- stapelweises Lesen von Transpondern,

- vereinfacht Entleihe und Rückgabe, sowie

- Inventarisierung und Auffinden vermisster Medien.

Im Einzelhandel erleichtert RFID-Kontrolle den Warenfluss, ermöglicht Automatisierung beim Bezahlen und vereinfacht die Bestandskontrolle, wie bei Metro, Rewe und Walmart. So betreibt beispielsweise die chinesische Einzelhandelskette BingoBox Märkte ganz ohne Personal und setzt RFID-Etiketten an jedem Stück Handelsware ein.

RFID Beispiel einer Anwendung: Identifizierung von Tieren in der Landwirtschaft (Foto: AdobeStock - scharfsinn86 462022755)

RFID spielt eine große Rolle in der Identifizierung von Tieren in der Landwirtschaft

Ein RFID-System zur Tieridentifizierung und -verfolgung ermöglicht eine präzise Kontrolle und Überwachung von Tieren, stärkt den Schutz vor Krankheiten und gewährleistet die Sicherheit im Handel.

- Verbesserte Sicherheit vor Tierkrankheiten

- Effizientes Tiermanagement von Geburt bis Verkauf

- Einfache Identifizierung und Verfolgung ohne physischen Kontakt

RFID Beispiel einer Anwendung: Identifizierung von Leiterplatten und Bauteile in Elektronikbranche (Foto: AdobeStock - Raimundas 305507033)

Die Elektronikbranche verwaltet Leiterplatten und Bauteile mithilfe von RFID

Die Ausstattung von Leiterplatten mit RFID-Transpondern optimiert die Bestückungsprozesse durch automatische Steuerung und erleichtert die Rückverfolgbarkeit bei Reparaturen. Die individuelle Seriennummer dient als Plagiatschutz. Kunden können die Transponderdaten für ihre Zwecke innerhalb der Lieferkette nutzen. Vorteile:

- Automatisierte Bestückungssteuerung

- Verbesserte Rückverfolgbarkeit bei Reparaturen

- Plagiatschutz durch individuelle Seriennummern

RFID Beispiel einer Anwendung: Fahrzeugidentifikation und Wegfahrsperre Pkw (Foto: AdobeStock - Antony 436383502)

RFID-Systeme dienen zur Fahrzeugidentifikation und vor allem als Wegfahrsperre

Die RFID-basierte Wegfahrsperre schützt Fahrzeuge vor Diebstahl. Ein Transponder im Zündschlüssel sendet einen Code an das SMARTRA-System, das die Gültigkeit überprüft. Bei erfolgreicher Authentifizierung gibt die Sperre die Motorelektronik frei. Vorteile sind:

- Hohe Sicherheit: Diebstahlschutz durch individuelle Transponder-Codierung.

- Bequeme Bedienung: Starten des Fahrzeugs nur mit autorisiertem Schlüssel.

- Zuverlässigkeit: Effektive Abschreckung potenzieller Diebe durch technische Hürde.

RFID Beispiel einer Anwendung: Echtheitsmerkmal für Medikamente (Foto: AdobeStock - Antony 436383502)

RFID dient als Echtheitsmerkmal für Medikamente

Das RFID-basierte Verfahren "RadioPharm" der Universität Stuttgart ermöglicht eine lückenlose Rückverfolgung von Medikamentenverpackungen. Die Vorteile des Verfahrens sind:

- Verbesserte Sicherheit vor Medikamentenfälschungen

- Transparente Pharmalogistik durch präzise Identifikation

- Gewährleistung der Rückverfolgbarkeit in der gesamten Wertschöpfungskette

RFID Beispiel einer Anwendung: Tracking in Schlauchbahnhöfen und Abfüllanlagen (Foto: AdobeStock - Karoline Thalhofer 221621379)

RFID ermöglicht in der Produktion das präzise Tracking in Schlauchbahnhöfen und Abfüllanlagen

Das RFID-basierte Verfahren zur Identifikation von Schlauchanschlüssen nutzt RFID-Tags an Schläuchen und Schreibleseköpfe an Schlauchbahnhöfen. Dies erhöht die Prozesssicherheit und -effizienz durch automatisierte Überprüfung und verhindert Fehlproduktionen. Ein solches RFID-System im HF-Frequenzband bietet robuste Schreibleseköpfe und flexible Datenträger, optimiert für verschiedene Anwendungen wie die Chemieproduktion. Vorteile:

- Erhöhte Prozesssicherheit und Vermeidung von Fehlproduktionen

- Zuverlässige Identifizierung von Schläuchen an Schlauchbahnhöfen

- Robuste Schreibleseköpfe und flexible Datenträger für unterschiedliche Anwendungsbereiche

Die Anwendung von RFID erstreckt sich auch auf Container-Siegel

Passive RFID-Etiketten ermöglichen die lebenslange Identifikation von Seecontainern, während aktive Tags kontinuierlich Daten übertragen. Vorteile sind:

- Schnellere Abwicklung am Gate durch automatische Container-IDs und lückenlose Verfolgung.

- Aktive Tags kommunizieren mit externen Geräten und schaffen Transparenz im Ladevorgang.

- Elektronische Kettenbildung ermöglicht automatische Alarmmeldungen bei Verschwinden eines Containers.

RFID Beispiel einer Anwendung: Real Time Location System (Foto: AdobeStock - uladzimirzuyeu 653095380)

Real Time Location Systeme bieten mit RFID genaue Positionsbestimmung

RFID Tracking in Echtzeit ermöglicht es Unternehmen, Produkte, Materialien, Werkzeuge und andere Gegenstände kontinuierlich und über deren gesamte Lebenszeit zu verfolgen. Vorteile:

- Echtzeitüberwachung: Bietet sofortige Standortdaten für effektives Management.

- Prozessoptimierung: Ermöglicht die Verbesserung von Prozessen und die Reduzierung von Abfall.

- Effiziente Bestandsverwaltung: Bietet präzise Daten zur Bestandsverfolgung und -verwaltung.

RFID Antennen

RFID-Antennen spielen eine entscheidende Rolle bei der Identifikation von Objekten. Sie variieren je nach Systemtyp und Frequenzbereich:

- HF-Tags verwenden Lastmodulation und haben Spulenantennen mit mehreren Windungen.

- UHF-Tags nutzen modulierte Rückstreuung und verwenden lineare, gefaltete Dipol- oder spiralförmige Antennen.

Zirkulare Polarisation ermöglicht das Lesen in horizontaler und vertikaler Ausrichtung, jedoch mit verringerter Signalqualität. Materialien wie Wasser und Metall beeinflussen die Antennenfelder, daher erfordert die Anpassung an die Umgebung sorgfältige Abstimmung.

RFID im Studium

Hochschule Bochum

Das RFID-Labor, integriert im Communications and Electronics Institute des Fachbereichs Elektrotechnik und Informatik an der Hochschule Bochum, fokussiert sich auf folgende Schwerpunkte:

- Industrie 4.0: Identifikation und Lokalisierung

- Anwendungsbezogene RFID-Pilotprojekte in Produktion und Logistik

- Weiterentwicklung von RFID-Lesegeräten und -Antennen

- Verbesserung elektronischer Komponenten bezüglich EMV

- Fortschritte bei einem EM-Feldsimulator mittels Ray Tracing.

Hochschule Mittweida

An der Hochschule in Chemnitz (Mittweida) steht eine breite Auswahl von 35 Praktika und Ausbildungen im Bereich RFID zur Verfügung. Unter anderem sind dies:

- Studiengang Industrial Engineering, B.Eng. (berufsbegleitend)

- Studiengang Ingenieurakustik, M.Sc.

- Studiengang Maschinenbau, B.Eng. (Dual - ausbildungsintegrierend)

- Studiengang Physikalische Technik, B.Sc.

Karrierechancen im Umfeld RFID

Eine Karrierechance ist beispielsweise der Elektroingenieur für Hardwareentwicklung im Bereich RFID. Dies ist eine anspruchsvolle und spannende Tätigkeit. Die Hauptaufgabe besteht darin, innovative Konzepte für RFID-Produkte im Industriebereich zu entwickeln. Zu den Aufgaben gehören

- die Entwicklung von komplexen embedded Prozessormainboards,

- die Gestaltung und Umsetzung analoger und digitaler Schaltungen sowie

- die Entwicklung robuster Designs unter Einhaltung von EMV- und Funknormen.

Der Elektroingenieur leitet Hardwareanforderungen aus Kundenbedürfnissen ab und entwickelt entsprechende Lösungen. Darüber hinaus ist er für die Betreuung des Layoutprozesses zur Sicherstellung der Signalintegrität verantwortlich.

Für eine solche Position benötigt man ein abgeschlossenes technisches Studium der Elektrotechnik, Nachrichtentechnik oder einer vergleichbaren Fachrichtung sowie oft auch bis zu 3 Jahre Berufserfahrung in der Hardwareentwicklung. Fundierte Kenntnisse in der Entwicklung und Auslegung von Embedded Systemen z.B. mit ARM-Prozessoren und externen RAM- und Flash-Speichern sowie Erfahrung in der analogen und digitalen Hardwareentwicklung gehören hier dazu. Erfahrung in der Entflechtung von Leiterplatten mit hochwertigen E-CAD-Tools wie z.B. Zuken CR8000 gehört ebenfalls zum Tätigkeitsfeld. Zudem gehört die Arbeit in einem internationalen Team zur Regel, wodurch gute Deutsch- und Englischkenntnisse wichtig sind.

Gehalt: dies kann je nach Standort zwischen 50.000 und 76.000 Euro pro Jahr liegen. (Quelle: stepstone.de)

Schutz vor Datendiebstahl: Die Bedeutung von RFID-Blockern im Alltag

Datendiebstahl ist heutzutage eine reale Bedrohung, insbesondere bei kontaktloser Zahlung mit Bank- oder Kreditkarten. RFID-Blocker bieten eine effektive Lösung, um sich vor unbefugtem Zugriff zu schützen.

Vielseitiger Schutz für verschiedene Dokumente

Nicht nur Kredit- und Bankkarten sind betroffen, sondern auch Ausweisdokumente wie der Personalausweis und Reisepass sowie zahlreiche Schlüsselkarten. Ein RFID-Blocker bietet einen umfassenden Schutz für alle diese Dokumente.

Einschränkungen und Nutzen im Alltag

Kontaktloses Bezahlen ist mit einem RFID-Blocker erschwert, da die Karte aus dem Portemonnaie genommen werden muss. Dies schützt jedoch effektiv vor unerwünschtem Datentransfer. Zudem ist es wichtig, den Blocker leicht zu entfernen, um versehentliche Störungen zu vermeiden.

Keine Batterie, Kein Aufladen: Immer Einsatzbereit

Mit nur einer RFID NFC Schutz-Karte können Sie Ihr Portemonnaie und alle darin enthaltenen kontaktlosen Bankkarten, EC-Karten, Personalausweise und mehr vor Datenklau absichern. Die Schutz-Karte erzeugt ein Schutzfeld mit einem Durchmesser von 9cm, das Ihre sensiblen Daten sicher umhüllt. Die RFID NFC Schutz-Karte benötigt keine Batterie und muss nie aufgeladen werden. Optimale Platzierung für besten Schutz: Stecken Sie sie einfach zu Ihren funkenden Bankkarten und Personalausweisen in Ihre Geldbörse. Um den bestmöglichen Schutz zu gewährleisten, empfehlen wir, die funkenden Karten über mehrere Fächer im Portemonnaie zu verteilen und die RFID NFC Blocker-Karte in das mittlere Fach zu legen. Dabei sollte sie idealerweise "mittig im Stapel" sitzen, um die maximale Schutzwirkung zu erzielen.